V případě zájmu Vám rádi zašleme podrobnější nabídku. Můžete použít náš kontaktní formulář.

Dnes a denně na nás z médií útočí informace o nejrůznějších kybernetických incidentech, napadení informačních systémů apod. Lidé, firmy a stát prakticky denně přicházejí k úhoně, přicházejí o majetek, dobrou pověst, nápady, zakázky. Dochází k odcizování a zneužívání duševního vlastnictví.

Jak tomu čelit?

Nemusíte hned provádět audit kybernetické bezpečnosti, ale bylo by dobré alespoň zjistit, co se ve vaší vlastní datové síti děje, s jakým protějškem a proč si povídají vaše počítače, tiskárny, telefony, tablety, routery, chytré domy, a další zařízení.

Jedním z pomocníků může být pasivní sonda, která bude monitorovat provoz ve vaší datové síti a pomůže vám odhalit slabá místa v zabezpečení vašich dat, vašeho duševního vlastnictví. Podílíme se na vývoji a testování Suricata signatur, určených k zachycování a měření korektních i nekorektních průběhů jednotlivých protokolů, navazování spojení apod.

Sondu je možné připojit do jakékoliv LAN nebo WAN sítě. Na základě výstupu ze sondy je možné provést vyhodnocení veškerého síťového provozu v dané lokalitě a určit, zda některé zařízení není např. napadeno škodlivým kódem, optimalizovat provoz jednotlivých zařizení, vyhodnotit stávajicí bezpečnostní opatření apod.

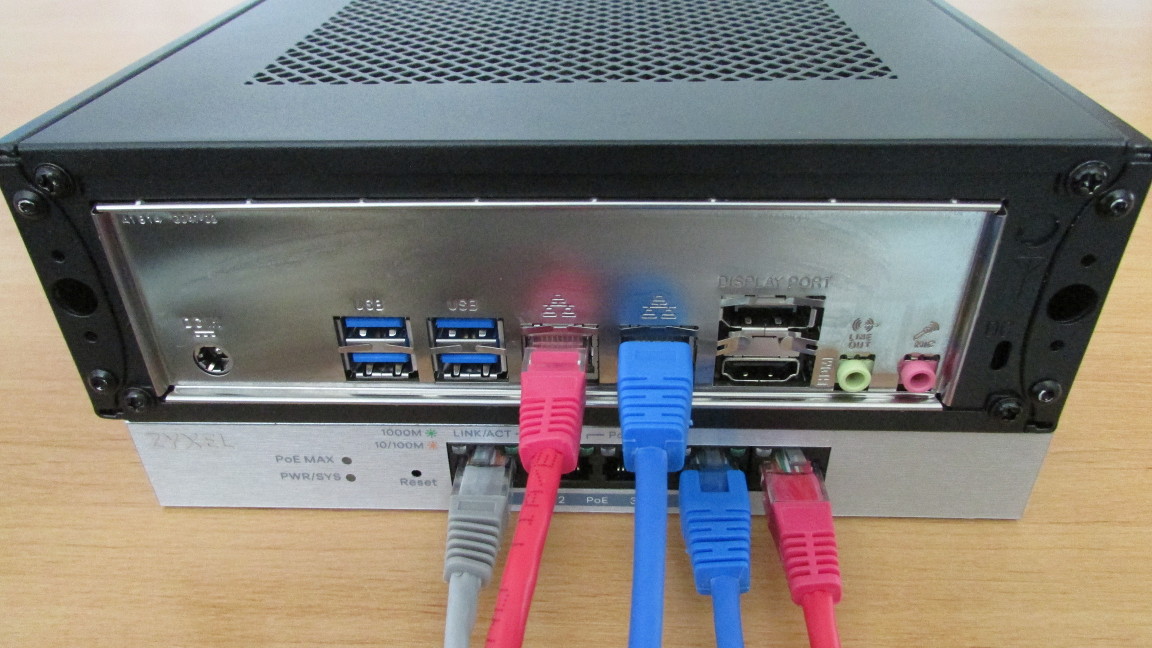

Základní verze sondy (Suricata)

Celé zařízení (kromě HW) má licenci GPL. Ze sondy neodchází žádná telemetrie.

Připojení sondy na Mirror port routeru

Mezi nejčastější prohřešky (opomenutí, nebo též úmysl), které mohou vést ke zcizení duševního vlastnictví patří:

- Špatné zabezpečení komunikace mezi klientem elektronické pošty a poštovním serverem. Typickým příkladem je "vyzvedávání" elektronické pošty pomocí nešifrovaného protokolu POP3 (bez TLS úrovně) např. v chytrém telefonu. Pak stačí se jednou přihlásit k neznámému wifi-routeru, který má pod kontrolu útočník (má zde zapnutý odposlech veškerého provozu) a neštěstí je hotovo. Útočník získá přístup k vaší schránce s elektronickou poštou, může si přečíst veškeré informace, ve schránce uložené, může se za vás vydávat apod. Jak zajistit správné šifrování na straně serveru můžete nalézt např. zde.

- Pracovní návyk typu - mám otevřený www prohlížeč, v jednom okně zadávám příkazy do banky (home banking), v druhém okně konverzuji na sociální síti. Vektor útoku jsme popsali zde.

- Zařízení, odesílající data na neznámý server v internetu. Typicky třeba router, ke kterému již získal přístup útočník. Nebo tiskárna, která odesílá někam ven všechny tiskové sestavy, které byly na tomto zařízení vytištěny.

- Ukládání dat na vzdálená datová úložiště, kdesi v prostředí internetu. Kdo všechno má k těmto datům přístup?

- Špatně zabezpečená aplikace, kterou ovšem využíváte pro zajištení chodu firmy.

- Nešifrované zprávy elektronické pošty, které obsahují data, představující "vaše rodinné stříbro". Máte vůbec představu kolika uzly vámi odeslaný mail prochází?

Bezpečnostní doporučení NCKB (NÚKIB) pro síťové správce, naleznete zde.

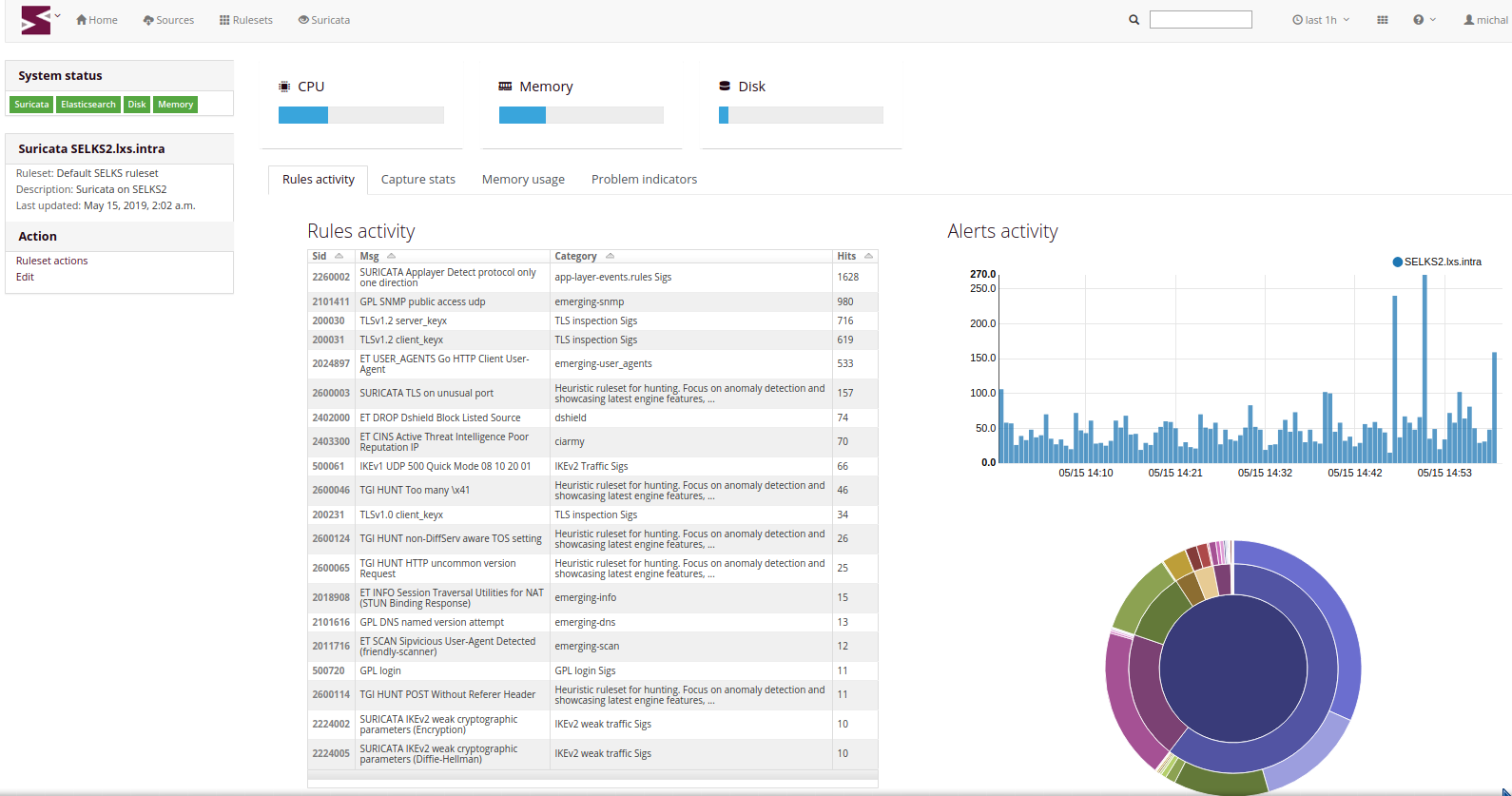

Jednotlivé výstupy ze sondy jsou zpracovány jak číselně tak graficky

Celé zařízení (kromě HW) má licenci GPL. Zákazník tedy platí za HW, instalaci a konfiguraci sondy, ke které nabízíme tyto další služby:

- Provádění a vyhodnocování jednotlivých měření

- Výstupní zpráva s popisem současného stavu a návrhem bezpečnostních opatření

- Výcvik odborné obsluhy

- Pronájem sondy

- Zpracování bezpečnostních opatření / Audit kybernetické bezpečnosti

- Hardening jednotlivých zařízení

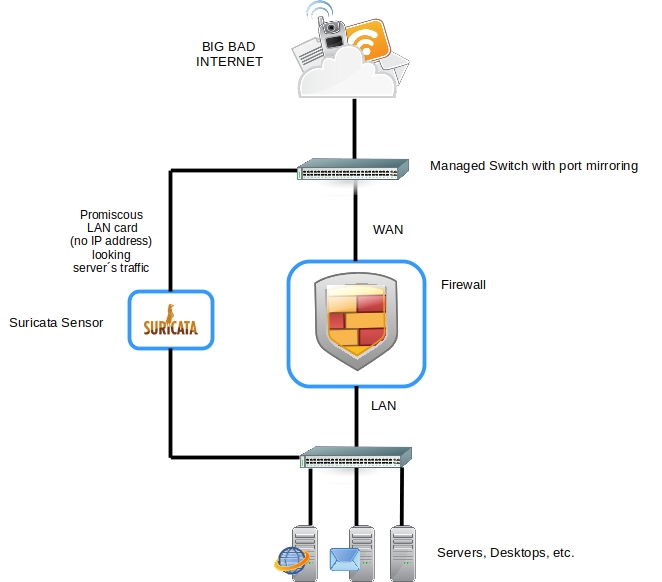

Veškerá analýza síťového provozu probíhá tzv. "pasivním odposlechem", kdy síťová sonda (Analyzátor síťového provozu na bázi programového vybavení Suricata) je připojena k Mirror portu zařízení (Switch, Router) na kterém měříme síťový provoz na bázi klasických IP protokolů . Veškerý provoz je pak zaznamenán, analyzován a vyhodnocen. Nedochází k ovlivňování provozu, prolamování šifer atp.

Podrobnější popis sondy je zde, naše sondy jsou vybaveny aktuální verzí Suricaty s GPL licencí. Za používání licence tedy platit nemusíte.

Vzorové zapojení analyzátoru síťového provozu (sonda Suricata)

Sonda využívá dvou fyzických rozhraní Ethernet, první v promiskuitním režimu (bez adresy IP) načítá veškerý síťový provoz v měřeném uzlu sítě a druhé slouží managementu sondy. Sonda z prvního rozhraní načítá pakety a vyhodnocuje je v reálném čase pomocí sady signatur dalších modulů. Pozitivní nálezy pak ukládá včetně obsahu paketů a do lokální databáze zapisuje jednotlivé nálezy pod identifikátorem příslušné signatury. Pro snažší orientaci a třídění všech nálezů pak máme k dispozici několik nástrojů s webovým rozhraním, např. Kibana, Eve Box, Moloch, pomocí kterých lze efektivně nálezy vyhodnocovat a analyzovat.

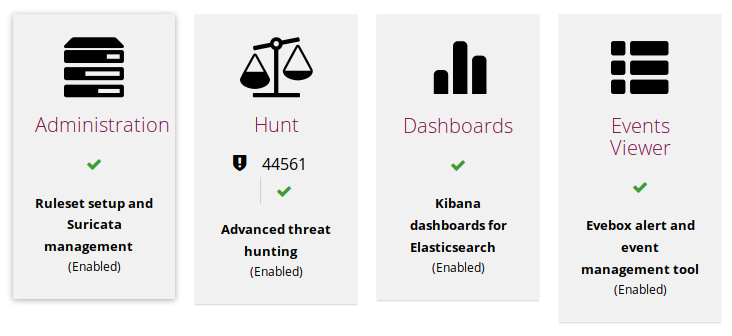

Hlavní menu sondy

Menu s vyobrazením četnosti jednotlivých signatur

Ukázka vyhodnocení síťového provozu

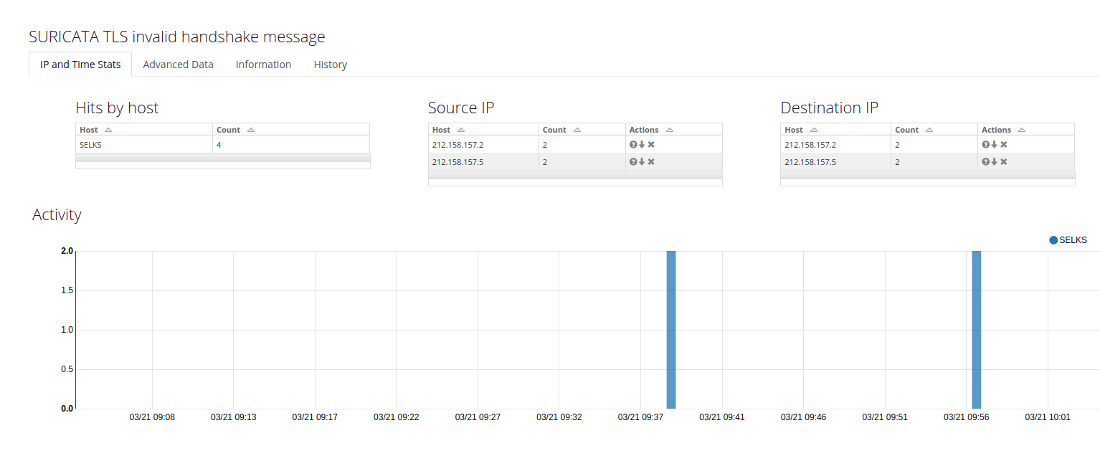

Přehled anomálií ve vystavování TLS spojení

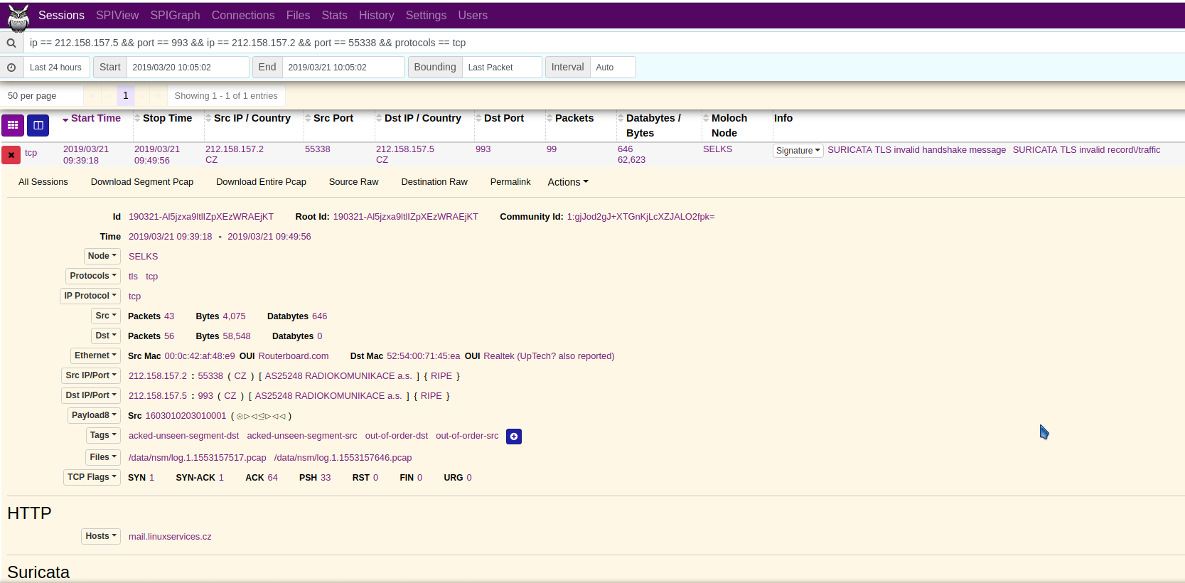

Na dalším obrázku je detailnější pohled, který odhalí, že se jedná o anomálie ve spojení mezi mailovým klientem a mail serverem

Detail anomálie ve vystavování TLS spojení mezi mailovým klientem a mailovým serverem

Celý balík paketů můžeme exportovat ve formátu .pcap a dále podrobit detailní analýze v aplikaci Wireshark

Bude následovat analýza struktury signatur, které označují toto spojení jako anomálii a dále bude provedena revize konfigurace poštovního serveru

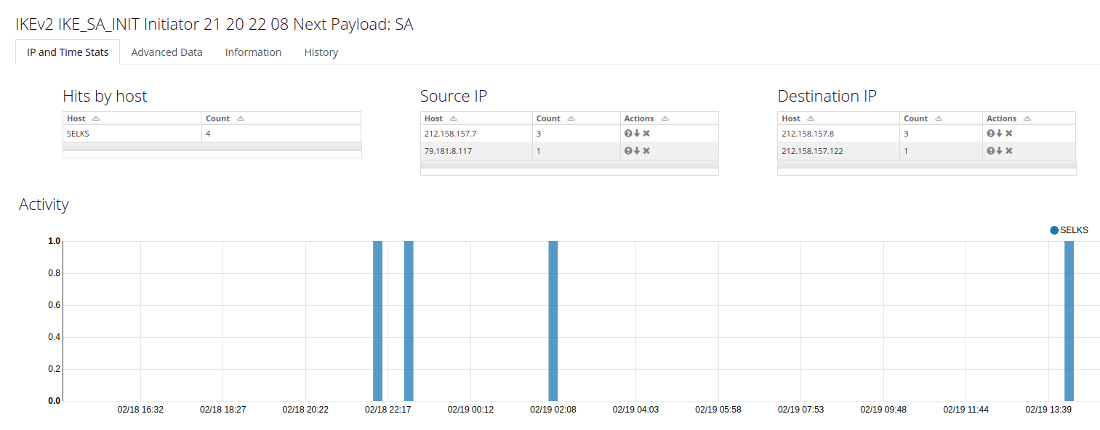

Ukázka analýzy šifrovaného provozu, konkrétně jednotlivých fází IKEv2

Analýza provozu na bázi IKEv2

Tento průběh vystavování spojení (obnovy klíčů) nemusí být v souladu s doporučením NÚKIB, je třeba provést další měření.

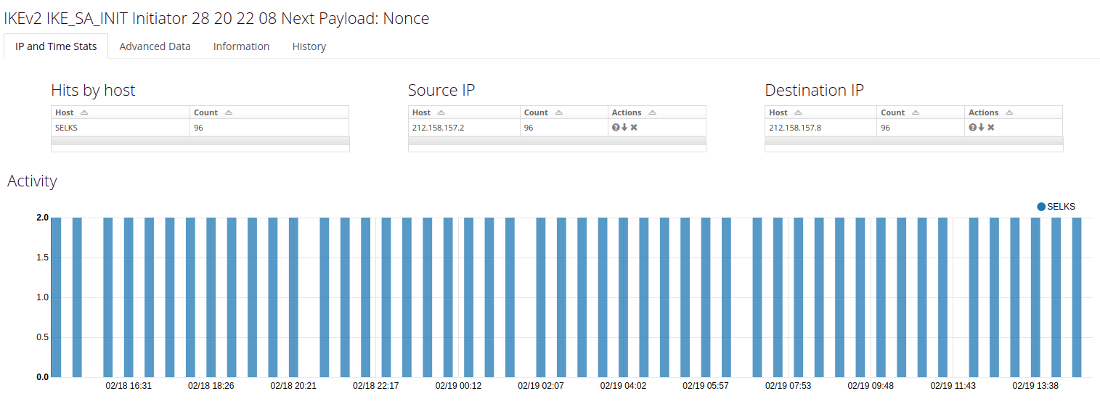

Analýza provozu na bázi IKEv2

Tento průběh vystavování spojení (obnovy klíčů) je v souladu s doporučením NÚKIB.

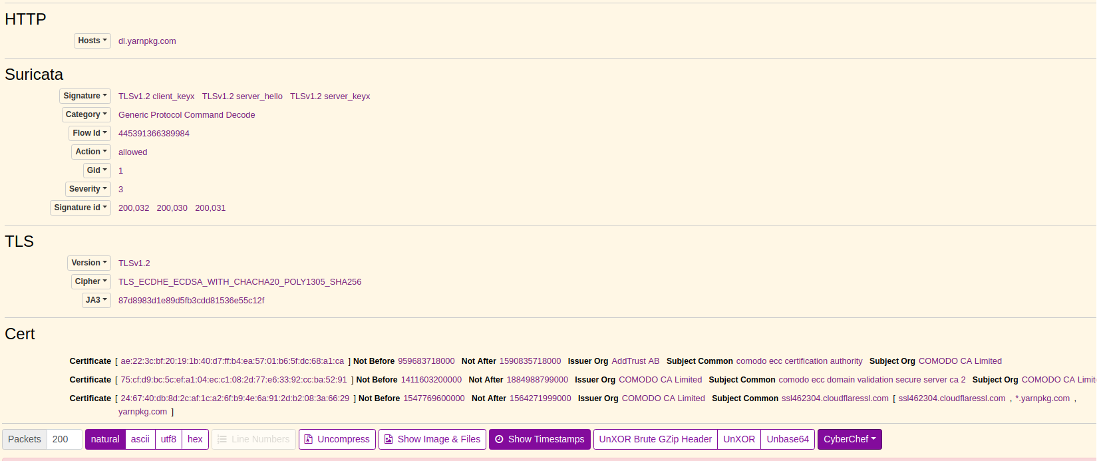

Ukázka analýzy TLS provozu, zde se jedná o spojení mezi www prohlížečem a serverem

Vyhodnocení TLS provozu pomocí nástroje Moloch

Toto vyhodnocení je možné provádět přímo v prostředí měřící sondy (nástroj Moloch je součástí tohoto prostředí). Z výstupu je patrné, že vystavené spojení klient-server má tyto parametry:

Verze protokolu: TLS 1.2

Šifrovací parametry jsou TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256.

Tyto parametry jsou v souladu s doporučením NÚKIB a best practices BSI.